(1).双钥密码体制最大的特点是什么?

答:(1)适合密钥的分配和管理;

(2)算法速度慢,只适合加密小数量的信息。

(2).试述双钥密码体制的加密和解密过程。

答:双钥密码体制有一对密钥——公共密钥和个人(私)密钥,用户将公共密钥交给发送方或公开,发送数据时,信息发送者使用接收人的公共密钥加密被传数据成密文,接收人使用自己的个人密钥解密收到的密文获得明文。

(3).替换加密和转换加密的主要区别是什么?

答:在替换加密法中,原文的顺序没被改变,而是通过各种字母映射关系把原文隐藏了起来。转换加密法是将原字母的顺序打乱,将其重新排列。

(4).列举单钥密码体制的几种算法。

答:(1)DES加密算法;

(2)IDEA加密算法;

(3)RC-5加密算法;

(4)AES加密算法。

(5).什么是双重DES加密方法?简述其算法步骤。

答:双重DES加密方法是在DES加密算法上的改进,是用两个密钥对明文进行两次加密,假设两个密钥是K₁和K₂,其算法的步骤:

(1)用密钥K₁进行DES加密;

(2)用K₂对步骤1的结果进行DES解密。

(6).什么是三重DES加密方法?简述其算法步骤。

答:三重DES加密方法是在双重DES加密算法上的改进,是用两个密钥对明文进行三次加密,假设两个密钥是K₁和K₂,其算法的步骤:

(1)用密钥K₁进行DES加密;

(2)用K₂对步骤1的结果进行DES解密;

(3)用步骤2的结果使用密钥K₁进行DES加密。

(7).简述两类典型的自动密钥分配途径。

答:它们是集中式分配方案和分布式分配方案。所谓集中式分配是指利用网络中的“密钥管理中心(KMC)”来集中管理系统中的密钥,“密钥管理中心”接收系统中用户的请求,为用户提供安全分配密钥的服务。分布式分配方案是指网络中各主机具有相同的地位,它们之间的密钥分配取决于它们自己的协商,不受任何其他方面的限制。

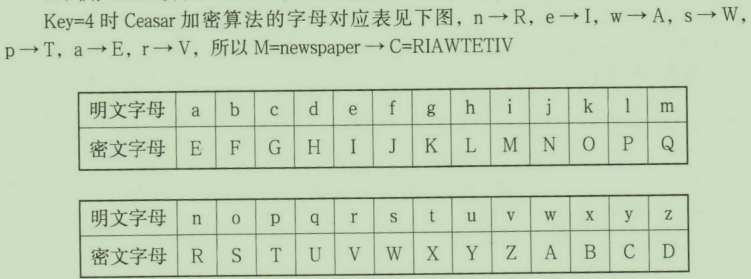

(8).试用Ceasar算法加密newspaper,假设密钥Key=4,写出加密过程和密文C。

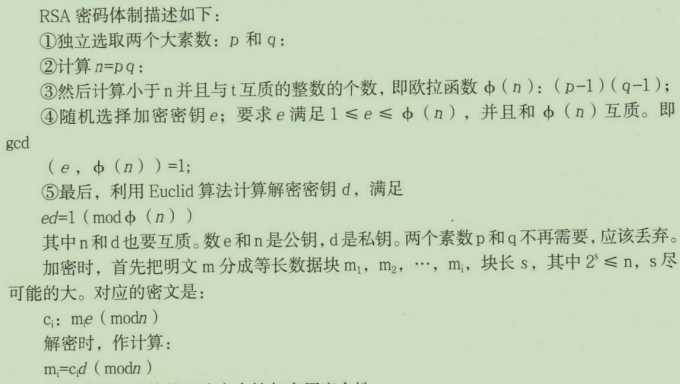

(9).取两个素数为7和17,根据RSA密码体制公式,构成一组公钥和私钥。如果明文为15,e取5,则密文是什么值?

计算N=pq=7x17=119

欧拉函数Φ(n)=(p-1)(q-1)=6x16=96

计算私钥d:5d=l mod 96,解得d=77

所以,公钥PK=(e,N)={5,119);私钥SK=(d,N)={77,119)

密文C=155mod 119=36

(10).RSA加密算法中密钥的计算方法。

(11).简述密码系统的理论安全性与实用安全性。

答:由于计算机技术的发展,人们借助于计算机进行分析处理,密码的破译能力也不断提高。一个密码体制的安全性取决于破译者具备的计算能力,如若它对于拥有无限计算资源的破译者来说是安全的,则称这样的密码体制是无条件安全的,它意味着不论破译者拥有多大的计算资源,都不可能破译;如若一个密码体制对于拥有有限计算资源的破译者来说是安全的,则称这样的密码体制是计算上安全的,计算上安全的密码表明破译的难度很大。

无条件安全的密码体制是理论上安全的;计算上安全的密码体制是实用的安全性。但目前已知的无条件安全的密码体制都是不实用的;同时还没有一个实用的密码体制被证明是计算上安全的。

(12).试述双钥密码体制的加密和解密过程及其特点。

答:双钥密码体制又称作公共密钥体制或非对称加密体制。这种加密法在加密和解密过程中要使用一对(两个)密钥,一个用于加密,另一个用于解密。即通过一个密钥加密的信息,只有使用另一个密钥才能够解密。这样每个用户都拥有两个(一对)密钥:公共密钥和个人密钥,公共密钥用于加密,个人密钥用于解密。用户将公共密钥交给发送方或公开,信息发送者使用接收人的公共密钥加密的信息只有接收人才能解密。

双钥密码体制算法的特点:

(1)适合密钥的分配和管理;

(2)算法速度慢,只适合加密小数量的信息。

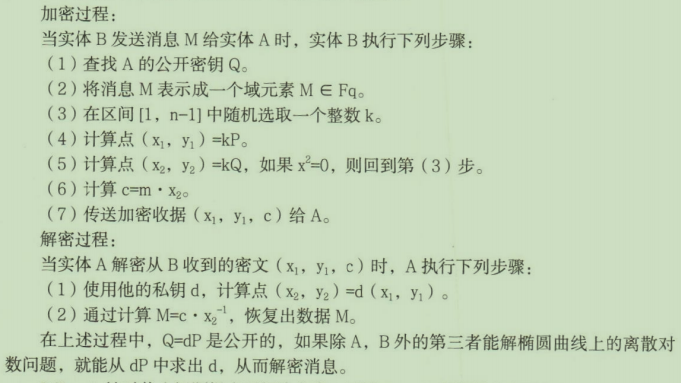

(13).试述椭圆曲线密码体制(ECC)加密解密过程。

(14).Shamir针对什么问题提岀了解决方案?试述Shamit密钥的分存思想。

答:存储在系统中的所有密钥的安全性可能最终取决于一个主密钥。这样做存在两个明显的缺陷:一是若主密钥偶然地或有意地被暴露,整个系统就易受攻击。二是若主密钥丢失或损坏,系统中的所有信息就不能用了。关于这个问题,Shamir于1979年提出了一种解决方案,该方案基于有限域上的多项式的拉格朗日插值公式,它的基本思想是:将一个密钥K破成n个小片K₁,K₂,…,Kn,满足:

(1)已知任意t个Ki的值易于计算岀K;

(2)已知任意t-1个或更少个Ki,则由于信息短缺而不能确定岀K。

将n个小片分给n个用户。由于要重构密钥需要t个小片,故暴露一个小片或大到t-1个小片不会危及密钥,且少于t-1个用户不可能共谋得到密钥。同时,若一个小片被丢失或损坏,仍可恢复密钥(只要至少有t个有效的小片)。

(15).简述保护数据完整性的目的,以及被破坏会带来的严重后果。

答:保护数据完整性的目的就是保证计算机系统上的数据和信息处于一种完整和未受损害的状态。这意味着数据不会由于有意或无意的事件而被改变或丢失。

数据完整性被破坏会带来严重的后果:

(1)造成直接的经济损失,如价格、订单数量等被改变。

(2)影响一个供应链上许多厂商的经济活动。一个环节上数据完整性被破坏将使供应链上一连串厂商的经济活动受影响。

(3)可能造成过不了“关”。有的电子商务是与海关、商检、卫检联系的,错误的数据将使一批货物挡在“关口”之外。

(4)会牵涉到经济案件中。与税务、银行、保险等贸易链路相联的电子商务,则会因数据完整性被破坏牵连到漏税、诈骗等经济案件中。

(5)造成电子商务经营的混乱与不信任。

(16).简述散列函数应用于数据的完整性。

答:可用多种技术的组合来认证消息的完整性。为消除因消息被更改而导致的欺诈和滥用行为,可将两个算法同时应用到消息上。首先用散列算法,由散列函数计算岀散列值后,就将此值——消息摘要附加到这条消息上。当接收者收到消息及附加的消息摘要后,就用此消息独自再计算出一个消息摘要。如果接收者所计算出的消息摘要同消息所附的消息摘要一致,接收者就知道此消息没有被篡改。

(17).数字签名如何使用双钥密码加密和散列函数?

答:消息用散列函数处理得到的消息摘要,再用双钥密码体制的私钥加密称为数字签名。数字签名的使用方法是:消息M用散列函数H得到的消息摘要h₁=H(M),然后发送方再用自己的双钥密码体制的私钥对这个散列值进行加密h'=EKSA(h₁),形成发送方的数字签名。这个数字签名将作为消息M的附件和消息一起发送给消息的接收方。消息的接收方首先从接收到的原始消息M中计算出散列值h₂==H(M),接着再用发送方的双钥密码体制的公钥来对消息的数字签名进行解密DKPA(h')得h₁。如果这两个散列值h₁=h₂,那么接收方就能确认该数字签名是发送方的,而且还可以确定此消息没有被修改过。

(18).数字签名与手书签名有什么区别?

答:数字签名与手书签名的区别在于:手书签名(包括盖章)是模拟的,因人而异。即使同一个人也有细微差别,比较容易伪造,要区别是不是伪造,往往需要特殊专家。而数字签名是0和1的数字串,极难伪造,要区别是不为伪造,不需专家。对不同的信息摘要,即使是同一人,其数字签名也是不同的。这样就实现了文件与签署的最紧密的“捆绑”。

(19).无可争辩签名有何优缺点?

答:无可争辩签名是在没有签名者自己的合作下不可能验证签名的签名。

无可争辩签名是为了防止所签文件被复制,有利于产权拥有者控制产品的散发。适用于某些应用,如电子出版系统,以利于对知识产权的保护。

在签名人合作下才能验证签名,又会给签名者一种机会,在不利于他时可拒绝合作,因而不具有“不可否认性”。无可争辩签名除了一般签名体制中的签名算法和验证算法(或协议)夕卜,还需要第三个组成部分,即否认协议:签名者利用无可争辩签名可向法庭或公众证明一个伪造的签名的确是假的;但如果签名者拒绝参与执行否认协议,就表明签名真的由他签署。

(20).简述利用盲变换实现盲签名的基本原理。

答:(1)A取一文件并以一随机值乘之,称此随机值为盲因子;

(2)A将此盲文件发送给B;

(3)B对盲文件签名;

(4)A以盲因子除之,得到B对原文件的签名。

Chaum将盲变换看作是信封,盲文件是对文件加个信封,而去掉盲因子的过程是打开信封的过程。文件在信封中时无人可读,而在肓文件上签名相当于在复写纸信封上签名,从而得到了对其文件(信封内容)的签名。

(21).简述数字签名的使用方法。

答:消息M用散列函数H处理得到消息摘要h₁=H(M)后,发送方再用自己的双钥密码体制的私钥对这个散列值进行加密h'=EKSA(h₁),形成发送方的数字签名。然后,这个数字签名将作为消息M的附件和消息一起发送给消息的接收方。消息的接收方首先从接收到的原始消息M中计算出散列值h₂==H(M),接着再用发送方的双钥密码体制的公钥来对消息的数字签名进行解密DKPA(h')得h₁。如果这两个散列值h₁=h₂,那么接收方就能确认该数字签名是发送方的,而且还可以确定此消息没有被修改过。

(22).对比传统手书签名来论述数字签名的必要性。

答:商业中的契约、合同文件,公司指令和条约,以及商务书信等,传统采用手书签名或印章,以便在法律上能认证、核准、生效。传统手书签名仪式要专门预定日期时间,契约各方到指定地点共同签署一个合同文件,短时间的签名工作量需要很长时间的前期准备工作。由于某个人不在要签署文件的当地,于是要等待、再等待。这种状况对于管理者,是延误时机;对于合作伙伴,是丢失商机;对于政府机关,是办事效率低下。

电子商务的发展大大地加快了商务的流程,已经不能容忍这种“慢条斯理”的传统手书签名方式。在电子商务时代,为了使商、贸、政府机构和直接消费者各方交流商务信息更快、更准确和更便于自动化处理,各种凭证、文件、契约、合同、指令、条约、书信、订单、企业内部(分散在各地)的管理等必须实现网络化的传递。保障传递文件的机密性应使用加密技术,保障其完整性则用信息摘要技术.而保障认证性和不可否认性则应使用数字签名技术。

数字签名可做到高效而快速地响应,任意时刻,在地球任何地方——只要有Internet,就可完成签署工作。

数字签名除了可用于电子商务中的签署外,还可用于电子办公、电子转账及电子邮递等系统。

(23).简述数字签名的原理。

答:签名是针对某一文件的,数字签名也必须针对某一电子文件,加上签名者个人的数字标记形成“数字签名”电子文件,这个电子文件从网上发送出去,接收方要能识别签名,具有认证性;从法律角度,具有不可否认性:发送方确实签署了,而接收方确实收到了。

数字签名用一般的加密方法是无法完成的。它的基本原理是:发送者A用自己的私钥KSA对消息M加密后,得密文c,B收到密文c后,用A的公钥KPA解密后,得消息M'。如果可得消息M',且M和M'一致,即KSA和KPA是一对密钥,M是经电加密的——说明M是经过A“签字”的,因为只有A有这个私钥KSA。而对于消息M,B可同时通过其他途径直接从A处得到。

上述的基本原理是严格的,但不“实用”,因为用双钥密码体制加密消息M是非常慢的。与单钥密码体制加密消息的速度相比,双钥的要慢1000倍以上。即使以后计算机的速度大幅度地提高,情况依然如此。因为为了防止破密,加密的复杂性和位数也会提高的。因此,在实际应用中,不是直接加密消息M,而是加密消息M的消息摘要H(M);消息摘要是很短的,用双钥密码体制加密它是很快的。消息用散列函数处理得到消息摘要,再用双钥密码体制的私钥加密就得到数字签名。这是实际使用的实现数字签名处理的方法。

归纳一下,数字签名实际使用原理是:消息M用散列函数H得到消息摘要h₁=H(M),然后发送方A用自己的双钥密码体制的私钥KSA对这个散列值进行加密:EKSA(h₁),来形成发送方A的数字签名。然后,这个数字签名将作为消息M的附件和消息M一起发送给消息接收方B。消息的接收方B首先把接收到的原始消息分成M'和EKSA(h₁)。从M'中计算出散列值h₂=H(M'),接着再用发送方的双钥密码体制的公钥KPA来对消息的数字签名进行解密DKPA(EKSA(h₁))得h₁。如果散列值h₁=h₂,那么接收方就能确认该数字签名是发送方A的,而且还可以确定此消息没有被修改过。

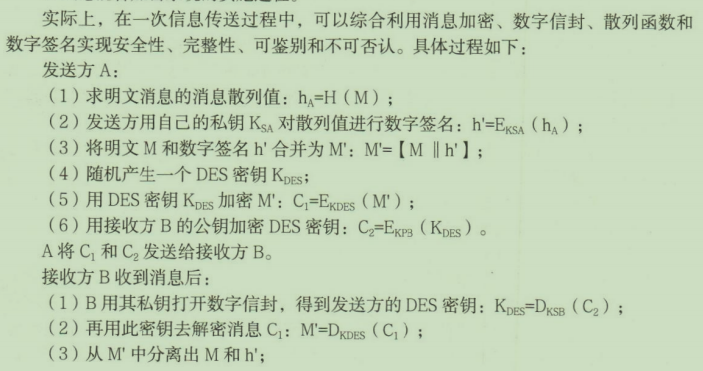

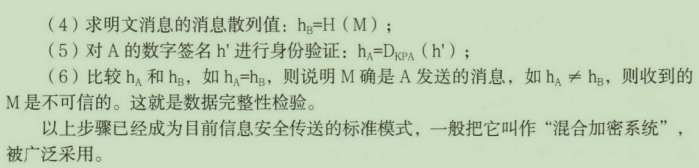

(24).混合加密系统的实施过程。

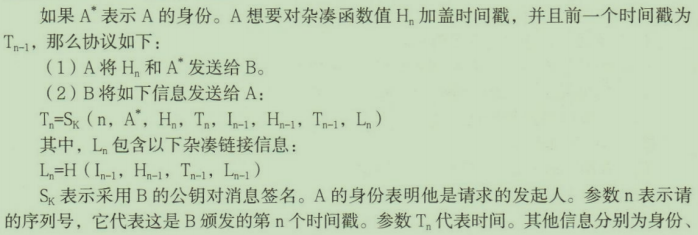

(25).数字时间戳的原理。

答:在许多情况下,人们需要证明某个文件创建的日期。例如,在版权或专利纠纷中,谁能提供有争议的著作的最早拷贝,谁就会赢得这场官司。在有纸办公环境下,公证人可以签署这些文件,律师也可以保护这些拷贝。当纠纷发生时,公证人和律师可以提供证词,以证明该文件是何时创建的。在信息时代,数字技术使得要改变存储于文件上的日期标记变得轻而易举,如何对文件加盖不可篡改的数字时间戳是一项重要的安全技术。数字时间戳应当保证:

(1)数据文件加盖的时间戳与存储数据的物理媒体无关。

(2)对已加盖时间戳的文件不可能做丝毫改动(即使仅1位)。

(3)要想对某个文件加盖与当前日期和时间不同时间戳是不可能的。

仲裁方案:利用单向杂凑函数和数字签名协议实现。

(1)A产生文件的单向杂凑函数值。

(2)A将杂凑函数值传送给B。

(3)B在收到的杂凑函数值的后面附加上日期和时间,并对它进行数字签名。

(4)B将签名的杂凑函数值和时间戳一起送还给A。

A不用担心他的文件内容会泄露出去,因为杂凑函数是单向函数,而且具有足够的安全性。此外,B也不用存储文件的拷贝(甚至杂凑函数值),无须大容量存储器。A可以马上检查在第(4)步中接收到的时间戳是否正确,及时发现传送过程中所造成的误码。这里存在的一个问题是A和B仍然可以合谋生成任何想要的时间戳。

链接协议:

解决这个问题的一种方法是将A的时间戳同B以前生成的时间戳链接起来。这些时间戳很可能是为A之外的人生成的。由于B接收到各个时间戳请求的顺序不能确定,A的时间戳很可能产生在前一个时间戳之后。由于后来的请求与A的时间戳链接在一起,他的时间戳一定在前面产生过。

此题目数据由翰林刷题小程序免费提供